Top 5 des articles

Deux modules DDR4 de 8 Go à 3200 MHz tiennent souvent la corde face à une unique barrette de 16 Go à 3600 MHz sur un système animé par un Intel Core i7. Les chiffres bruts de la fréquence...

Les dernières innovations technologiques redéfinissent chaque jour notre manière de travailler, communiquer et vivre. De l’intelligence artificielle aux objets connectés, ces avancées transforment les secteurs économique et social avec une rapidité sans précédent. Cet éclairage vous offre une vision...

Certification SQL désormais exigée dans 38 % des offres d’emploi du secteur data en Europe, contre 24 % en 2021. L’automatisation progresse, mais la compréhension fine du langage reste décisive lors des ajustements de requêtes complexes et dans la...

En 2025, les tarifs SEO affichent des écarts sans précédent entre les prestataires indépendants et les agences spécialisées, avec des différences pouvant atteindre 400 % pour des prestations similaires. Les plateformes de mise en relation multiplient les offres à...

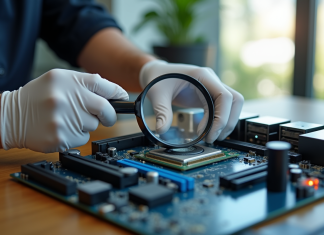

Un audit informatique peut révéler des systèmes parfaitement conformes aux normes techniques, tout en laissant d’importantes failles de sécurité non détectées. Certains protocoles validés lors d’un contrôle classique ne suffisent pas à garantir la protection des données sensibles. Dans...

La majorité des investissements numériques échouent à générer une croissance durable faute d’objectifs clairs et d’alignement entre les équipes. Pourtant, certaines entreprises parviennent à dépasser leurs concurrents en misant sur une coordination rigoureuse des leviers digitaux et une adaptation...

Avec 200 000 abonnés, les revenus mensuels oscillent généralement entre 1 000 et 5 000 euros, selon la plateforme et la niche. Les marques privilégient des comptes de cette taille pour des campagnes ciblées et un taux d’engagement souvent...

Accès à une boîte mail sans mot de passe : méthodes et astuces

Accéder à une boîte mail sans mot de passe peut sembler une tâche ardue, mais certaines méthodes et astuces permettent de contourner cette barrière....

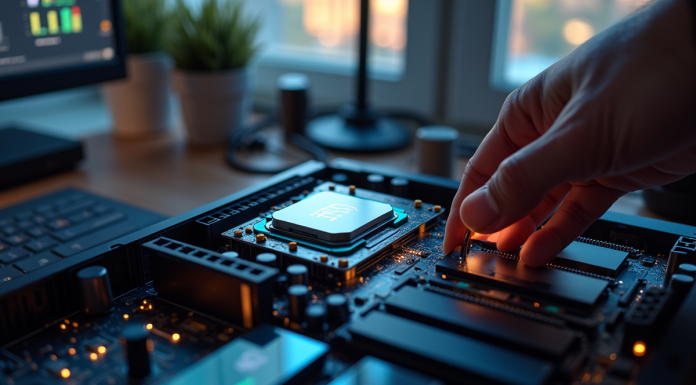

Prochain processeur Ryzen : anticipation et informations clés

Les passionnés de technologie sont en ébullition alors qu'AMD s'apprête à dévoiler son prochain processeur Ryzen. Ce produit est attendu comme un tournant majeur...

Problèmes résolus par l’informatique quantique : un aperçu des avancées technologiques

L'informatique quantique ouvre la voie à des possibilités révolutionnaires, dépassant les capacités des ordinateurs classiques. Grâce à ses principes basés sur la superposition et...

Identification des informations sensibles : critères et méthodes

Les informations sensibles, qu'elles soient personnelles ou professionnelles, représentent un enjeu fondamental pour la sécurité et la confidentialité. Dans un contexte où les cyberattaques...

Actu

Diminuer l’impact écologique des data centers : conseils pratiques et solutions durables

Les data centers, véritables poumons de l'ère numérique, consomment une quantité colossale d'énergie et génèrent une empreinte carbone significative. Avec la croissance exponentielle des...

Traduction en français de podcast : savoir le nom que porte le podcast

L'explosion des podcasts a transformé notre façon de consommer l'information et le divertissement. En France, cette tendance connaît une croissance fulgurante, attirant des millions...

Fonctionnement de la digitalisation : processus et avantages

Les entreprises modernisent leurs opérations pour rester compétitives. La digitalisation, au cœur de cette transformation, modifie profondément les processus internes. L'automatisation des tâches, la...

Bureautique

High-Tech

Informatique

Sécurité

Audit informatique VS audit sécurité : différences et enjeux à connaître

Un audit informatique peut révéler des systèmes parfaitement conformes aux normes techniques, tout en laissant d’importantes failles de sécurité non détectées. Certains protocoles validés...

Du Shadow IT au Shadow AI : l’attaque vient (encore) de l’intérieur

Les outils non validés officiellement par les départements informatiques représentent désormais l’une des principales failles de sécurité en entreprise. Selon une étude menée en...

Salaire BTS cybersécurité : découvrez les perspectives d’avenir

Un jeune diplômé titulaire d’un BTS en cybersécurité peut prétendre à un salaire d’entrée oscillant entre 2 000 et 2 500 euros bruts mensuels...

SEO

Coût référencement en 2025 : prix, tarifs et tendances du SEO !

En 2025, les tarifs SEO affichent des écarts sans précédent entre les prestataires indépendants et les agences spécialisées, avec des différences pouvant atteindre 400...

Pourquoi et comment augmenter le score Snap de manière naturelle

Le score Snapchat ne se limite pas à la simple addition de messages envoyés et reçus. Des facteurs moins évidents, comme la régularité d’utilisation...

Coût du référencement en 2025 : tarifs et prix à prévoir pour être visible...

En 2025, le prix d’un site web vitrine démarre à 1 500 euros chez un freelance, mais peut dépasser 5 000 euros en agence...

Les derniers articles

Intel Core i7 : quelle RAM choisir pour optimiser les performances ?

Deux modules DDR4 de 8 Go à 3200 MHz tiennent souvent la corde face à une unique barrette de 16 Go à 3600 MHz...

Les dernières innovations technologiques à ne pas manquer

Les dernières innovations technologiques redéfinissent chaque jour notre manière de travailler, communiquer et vivre. De l’intelligence artificielle aux objets connectés, ces avancées transforment les...

SQL 2025 : Apprendre ou non ? Conseils pour 2025 !

Certification SQL désormais exigée dans 38 % des offres d’emploi du secteur data en Europe, contre 24 % en 2021. L’automatisation progresse, mais la...

Coût référencement en 2025 : prix, tarifs et tendances du SEO !

En 2025, les tarifs SEO affichent des écarts sans précédent entre les prestataires indépendants et les agences spécialisées, avec des différences pouvant atteindre 400...

Audit informatique VS audit sécurité : différences et enjeux à connaître

Un audit informatique peut révéler des systèmes parfaitement conformes aux normes techniques, tout en laissant d’importantes failles de sécurité non détectées. Certains protocoles validés...